摘要

近年來(lái),Linux 系統在服務(wù)器領(lǐng)域的占有率一路攀升,尤其是在云計算領(lǐng)域。但是由于源代碼開(kāi)放,Linux 面臨著(zhù)日趨嚴峻的安全挑戰。Linux 環(huán)境下的內核級 Rootkit類(lèi)型木馬擁有與操作系統內核相同的權限,能夠修改系統中任何數據與代碼,成為了隱藏性極高、檢測難度極大的一類(lèi)惡意木馬軟件,對 Linux 系統安全構成了非常嚴重的威脅,研究Linux環(huán)境下內核級Rootkit類(lèi)型木馬的檢測技術(shù)具有非常重要的意義。

QEMU 虛擬化技術(shù)能夠支持硬件虛擬化和具有高于客戶(hù)機操作系統內核級別的權限以及對客戶(hù)機系統的隔離性,為內核級 Rootkit 類(lèi)型木馬檢測技術(shù)的實(shí)現提供了可信保證。因此,在理論上利用 QEMU 技術(shù)的 Rootkit 的檢測技術(shù)能夠有效的檢測出內核級 Rootkit 類(lèi)型木馬。基于上述理論基礎,本文將針對如何利用 QEMU 虛擬化技術(shù)檢測 Linux 環(huán)境下內核級 Rootkit 類(lèi)型木馬展開(kāi)論述。本文主要工作如下:

(1) 主要對相關(guān)技術(shù)進(jìn)行論述,包括 Linux 內核結構與相關(guān)特性、Rootkit 的特征與危害、Linux環(huán)境下Rootkit核心技術(shù)以及QEMU虛擬化技術(shù)和虛擬機檢測技術(shù)。

(2) 從總體目標、需求和原則三個(gè)方面,再針對傳統的檢測模型和現有的虛擬機檢測模型進(jìn)行分析比較,提出了一種改進(jìn)的虛擬機檢測模型,并在此模型上設計出基于 QEMU 檢測 Rootkit 工具的總體框架。最后在此框架下衍生拓展出兩個(gè)檢測插件:

靜態(tài)內存分析插件和動(dòng)態(tài)識別進(jìn)程插件。

(3) 分析 QEMU 內存虛擬化技術(shù),從 dump 虛擬機內存與分析內存信息兩個(gè)方面,設計并實(shí)現了靜態(tài)內存分析插件。

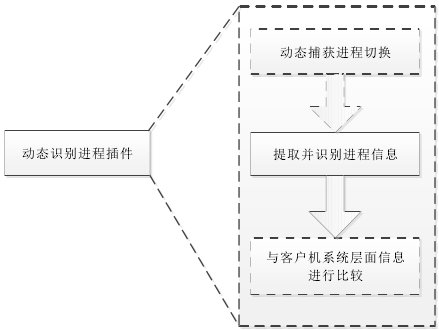

(4) 分析 QEMU 動(dòng)態(tài)翻譯技術(shù),從動(dòng)態(tài)捕獲進(jìn)程和提取進(jìn)程信息兩個(gè)方面,設計并實(shí)現了動(dòng)態(tài)識別進(jìn)程插件。

(5) 使用兩個(gè)插件來(lái)對 Linux 環(huán)境下內核級 Rootkit 類(lèi)型木馬 suterusu 進(jìn)行檢測測試,并得到相應的測試結果。

最后通過(guò)測試結果分析,本文設計的兩個(gè)的檢測插件都能有效的檢測出內核級Rootkit 類(lèi)型木馬,說(shuō)明本文改進(jìn)的基于 QEMU 的 Rootkit 檢測模型具有可行性。

關(guān) 鍵 詞:Linux 內核, Rootkit 檢測, QEMU, 系統安全

ABSTRACT

Recently, the occupant rate of using Linux on server field is gradually rising, especially on Cloud Computing field. However, due to opening source, Linux is facing increasingly serious security challenges. The kernel-level Rootkit under Linux environments is a kind of malicious software that can obtain the kernel permissions and can modify all the data and codes inside the system. Because it is good at hiding and hard to be detected, it has caused a serious threat to the security of Linux system. Under this background, it will be very meaningful to research the detection techniques for kernel-level Rootkit.

As the development of QEMU virtualization technology, with supporting hardware virtualization technology, owning the kernel level permissions and isolating the client system with host system, which provides a guarantee for the detection of the kernel level Rootkit in the Linux environment. Therefore, it can detect kernel-level Rootkit based on the QEMU technology in theory. Based on the above rationale,the main content of this paper is how to detect kernel-level Linux Rootkit in Linux environment with QEMU simulator visualization technology. this paper mainly contains following works:

(1) The related technology is analyzed. Those are mainly about the properties and principle of Linux kernel, the feature and probably hazards of Rootkit, the core knowledge of Rootlet, the virtualization technology of QEMU and the detection technology base on virtualization.

(2) This paper will analyze from three aspects (Overall targets, requirements and principles), and then analyzing the traditional detection models and the detection models base on virtual machine technology. Finally, an improved detection model base on virtual machine technology will be created. Based on this model, two detection plugins (static memory analysis plugin and dynamic process identification plugin) will be derived.

(3) With analysis of the memory virtualization technology of QEMU, the static memory analysis plugin is designed and realized. It is consist of dump virtual machine memory and memory information analysis.

(4) With analysis of the dynamic translation technology of QEMU, the dynamic process identification plugin is designed and realized. It is consist of implement capture process dynamically and information extraction process.

(5) Using these two plugins to test and detect kernel level Rootkit Suterusu under Linux system environment and present the related results.

In the end, through the test result analysis, this paper designs the two detection plugins can effectively detect the existence of the kernel level Rootkit, which shows that the improved Rootkit detection model base on QEMU is feasible.

Keywords: Linux kernel, Rootkit detection, QEMU, System Security

Linux 操作系統在企業(yè)服務(wù)器領(lǐng)域占據了主導地位,尤其是在云平臺領(lǐng)域,據統計截至 2014 年,Linux 云平臺的占有率高達 75%[1]。但是,Linux 環(huán)境的安全問(wèn)題也面臨著(zhù)嚴峻的挑戰,其中內核安全尤為引人注目,面向 Linux 環(huán)境的木馬檢測成為了研究的熱點(diǎn)。

云計算技術(shù)的發(fā)展推動(dòng)了各類(lèi)云平臺的普及和推廣,越來(lái)越多的用戶(hù)將自己的數據存儲到云服務(wù)器,其中包含大量的隱私和敏感數據。由于云計算數據所有權和管理權分離的特點(diǎn),這些數據的安全保障成為了云服務(wù)器提供商必須面對的問(wèn)題。目前,惡意攻擊成為了云服務(wù)器面臨的嚴峻挑戰之一,尤其是內核級 Rootkit[2][3]攻擊。

Rootkit 技術(shù)通過(guò)修改系統調用函數、修改內存信息或修改內核代碼來(lái)隱藏自身及與其相關(guān)的文件。Linux 環(huán)境下內核級別的 Rootkit 攻擊針對操作系統內核進(jìn)行破壞,因此預防極難。操作系統內核是系統可信運行的根基,為所有的系統與用戶(hù)程序提供運行的信息與環(huán)境。如果內核被攻擊了,受害系統中則失去可信的依托,導致整個(gè)系統的軟件,包含安全檢測軟件,將被破壞和攻擊。

目前,特征碼比較技術(shù)可以實(shí)現用戶(hù)態(tài)惡意代碼的檢測。但是內核級 Rootkit 類(lèi)型木馬具有修改系統任何數據和函數調用的權限,因此,上述方法不能夠滿(mǎn)足針對Linux 內核級 Rootkit 類(lèi)型木馬的檢測需求。虛擬機技術(shù)運行于客戶(hù)機操作系統的底層,能夠支持硬件虛擬化,并擁有高于客戶(hù)機操作系統內核級別的權限,能夠有效的檢測出 Linux 環(huán)境下的內核級 Rootkit 類(lèi)型木馬。

但是目前基于虛擬技術(shù)檢測 Linux 內核級 Rootkit 類(lèi)型木馬的檢測技術(shù)仍然存在諸多問(wèn)題,例如 2015 年 9 月 1 號,阿里云服務(wù)器出現故障,部分用戶(hù)的云服務(wù)器中的系統命令及無(wú)惡意的可執行文件被刪除,由此導致的經(jīng)濟損失可能無(wú)法估量。最后阿里云給出的官方說(shuō)明是:因云盾安騎士 server 組件的惡意文件查殺功能升級觸發(fā)了bug,導致部分服務(wù)器的少量可執行文件被誤隔離。系統在第一時(shí)間啟動(dòng)了回滾,目前被誤隔離的文件已基本恢復。我們正在回訪(fǎng)個(gè)別尚未恢復的客戶(hù),協(xié)助盡快恢復[4]。

此處提到的云盾就是基于虛擬機技術(shù)來(lái)實(shí)現對惡意文件與程序進(jìn)行監測與查殺,但是也出現了誤報誤殺的情況。因此研究基于虛擬機技術(shù)的 Linux 內核級 Rootkit 類(lèi)型木馬檢測技術(shù)至關(guān)重要。

虛擬機技術(shù)通過(guò)對客戶(hù)機操作系統完整性檢測來(lái)實(shí)現內核級 Rootkit 類(lèi)型木馬的檢測。首先將客戶(hù)機操作系統的重要信息完整的保存下來(lái);其次,基于虛擬機監控技術(shù)獲取客戶(hù)機操作系統內存存儲的中斷向量表和內核代碼信息;最后,將上述摘要信息再與原始的信息進(jìn)行完整性對比,如果不一致,則說(shuō)明存在內核級 Rootkit 類(lèi)型木馬,并修改了客戶(hù)機操作系統的重要信息。與傳統的 Rootkit 完整性檢測技術(shù)相比,通過(guò)虛擬機進(jìn)行完整性檢測更為可靠,但是會(huì )造成一定的性能損耗。

2008 年,Ryan Riley 等人在傳統的檢測技術(shù)的基礎上提出運用內核代碼完整性的虛擬機檢測模型,并設計出可防止內核級 Rootkit 類(lèi)型木馬運行的 NICKLE 檢測系統[8]。它是一個(gè)輕量級的檢測系統,并在 QEMU、VirtualBox 與 VMware Workstation 三個(gè)虛擬平臺實(shí)現,并能檢測到 23 種真實(shí)存在的內核級 Rootkit 類(lèi)型木馬。

2011 年,Wei Liu 等人通過(guò)分析發(fā)現,以前的檢測系統只檢測數據完整性或只檢測控制流的完整性,于是提出同時(shí)針對數據與控制流的完整性檢測模型[9]。他們基于虛擬機監控器實(shí)現了 OSISS(operating system integrity surveillance system)檢測系統,在可接受的性能損耗下能同時(shí)對數據與控制流完整性進(jìn)行檢測。2012 年, 陳威等人分析了當前的檢測系統中針對文件系統完整性檢測存在缺陷,提出了一種新的基于探測器與文件逆向定位技術(shù)的文件完整性檢測系統[10]。此系統能夠事先判斷出對文件的訪(fǎng)問(wèn)企圖,根據不同的訪(fǎng)問(wèn)企圖做出相應的保護措施。

通過(guò)虛擬化技術(shù),虛擬機監控層首先獲得客戶(hù)機操作系統的底層可信視圖信息,其次再從 Guest OS 層獲得其本身的非可信視圖,兩個(gè)視圖層是存在語(yǔ)義鴻溝[11]。最后將獲取的底層可信視圖信息重構出 Guest OS 的操作系統層面的進(jìn)程、內存分配和文件等信息。之后將重構出來(lái)的操作系統層的信息與 Guest OS 獲取的非可信視圖信息進(jìn)行比較判斷 Rootkit 是否存在[12][13]。

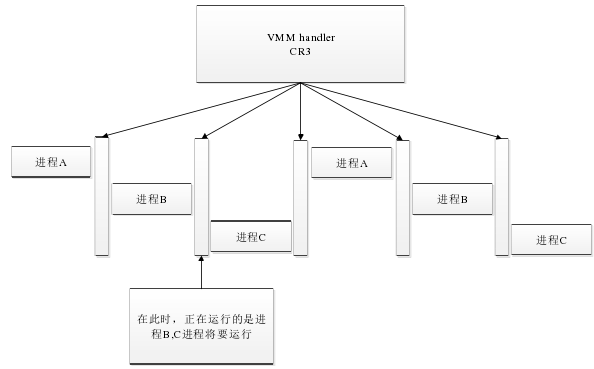

2008 年,ST.Jones 等人提出一種基于語(yǔ)義重構并利用交叉視圖比較來(lái)檢測隱藏進(jìn)程的方法,基于虛擬化技術(shù)實(shí)現為 Lycosid 檢測系統[14]。Lycosid 檢測系統使用線(xiàn)性回歸的統計方法,將獲取的 Guest OS 底層信息重構出進(jìn)程的數目總和,之后與從 GuestOS 內部獲取的進(jìn)程數進(jìn)行對比。2011 年,王麗娜等人設計并實(shí)現了一種基于 VMM 的檢測隱藏進(jìn)程的系統[15]。此系統通過(guò)語(yǔ)義重構出進(jìn)程隊列信息,比較進(jìn)程隊列差異來(lái)判斷是否有進(jìn)程隱藏。而且此檢測系統的與其它的檢測系統的不同之處在于它提供了響應機制,可以向宿主系統反饋隱藏進(jìn)程的信息。

2012 年,Guofu Xiang 等人提出了綜合性檢測 Guest OS 模型,并以此設計出ComMon 檢測系統[16]。此檢測系統先通過(guò)語(yǔ)義重構出網(wǎng)絡(luò )、進(jìn)程和文件信息,再從這三個(gè)方面對 Guest OS 進(jìn)行監控檢測,實(shí)現了全方位的檢測,并對虛擬機網(wǎng)絡(luò )起到一定的保護作用。

Linux環(huán)境木馬檢測技術(shù):

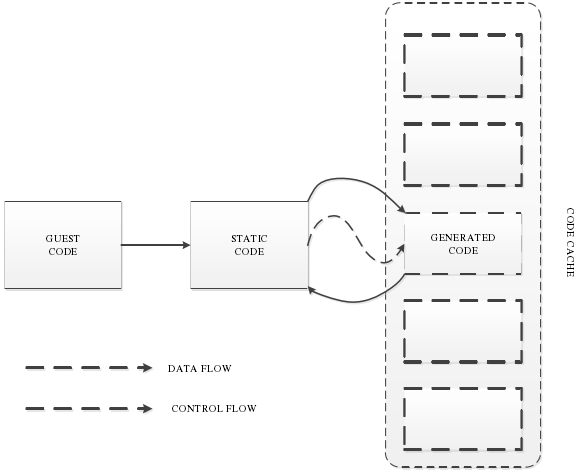

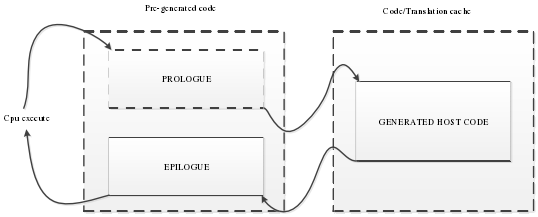

跳轉到 code cache

TCG 翻譯函數調用的過(guò)程

動(dòng)態(tài)識別進(jìn)程插件劃分

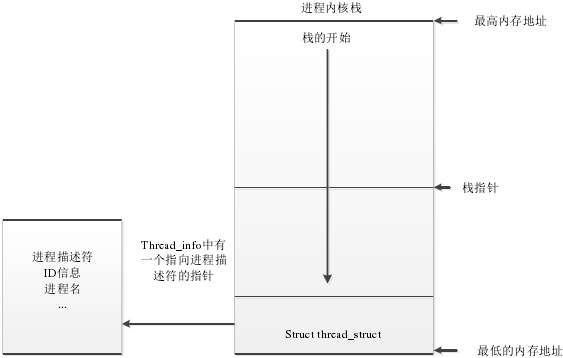

進(jìn)程描述符和內核棧

虛擬機進(jìn)程切換過(guò)程

目錄

摘要

ABSTRACT

插圖索引

縮略語(yǔ)對照表

第一章 緒論

1.1 研究背景與意義

1.2 國內外研究現狀

1.3 論文的研究工作與內容安排

第二章 相關(guān)技術(shù)背景介紹

2.1 Linux 內核分析

2.1.1 Linux 內核結構

2.1.2 Linux 內核特性

2.1.3 Linux 主要子系統

2.2 Rootkit 技術(shù)介紹

2.2.1 Rootkit 的基本概念

2.2.2 Rootkit 的主要特征

2.2.3 Rootkit 的主要危害

2.3 Linux 環(huán)境下 Rootkit 的核心技術(shù)

2.4 QEMU 及虛擬機檢測技術(shù)介紹

2.4.1 QEMU 內存虛擬化技術(shù)

2.4.2 QEMU 動(dòng)態(tài)翻譯技術(shù)

2.4.3 虛擬機檢測技術(shù)

2.5 本章小結

第三章 基于 QEMU 的 Rootkit 類(lèi)型木馬檢測工具總體設計

3.1 整體分析

3.1.1 總體目標

3.1.2 需求分析

3.1.3 設計原則

3.2 檢測模型的總體設計

3.3 檢測工具的總體框架

3.3.1 檢測工具的架構

3.3.2 各插件功能描述

3.4 本章小結

第四章 靜態(tài)內存分析插件的設計與實(shí)現

4.1 靜態(tài)內存分析插件設計

4.1.1 QEMU 內存虛擬化

4.1.2 靜態(tài)內存分析插件流程設計

4.2 靜態(tài)內存分析模塊的實(shí)現

4.2.1 Dump 虛擬機內存的實(shí)現

4.2.2 分析內存信息的實(shí)現

4.3 本章小結

第五章 動(dòng)態(tài)識別進(jìn)程插件的設計與實(shí)現

5.1 動(dòng)態(tài)識別進(jìn)程插件設計

5.1.1 QEMU 動(dòng)態(tài)翻譯

5.1.2 動(dòng)態(tài)識別進(jìn)程插件流程設計

5.2 動(dòng)態(tài)識別進(jìn)程插件的實(shí)現

5.2.1 提取進(jìn)程信息的實(shí)現

5.2.2 動(dòng)態(tài)捕獲進(jìn)程的實(shí)現

5.3 本章小結

第六章 測試與結果分析

6.1 測試環(huán)境搭建

6.2 測試結果

6.3 結果分析

6.4 本章小結

第七章 總結與展望

7.1 總結

7.2 展望

參考文獻

致謝

作者簡(jiǎn)介

(如您需要查看本篇畢業(yè)設計全文,請您聯(lián)系客服索取)