摘要

隨著(zhù)互聯(lián)網(wǎng)和計算機技術(shù)的不斷發(fā)展與廣泛應用,人們對計算機系統的依賴(lài)性愈加凸顯,伴隨而來(lái)的,其自身固有的脆弱性也愈加明顯,信息和系統的安全性也需要面對前所未有的挑戰。對信息和系統安全問(wèn)題產(chǎn)生威脅的原因多種多樣,其中緩沖區溢出漏洞因分布廣泛和易被利用性,已成為一種十分常見(jiàn)而危害性極大的安全威脅,引起了學(xué)術(shù)界和實(shí)際應用領(lǐng)域的高度關(guān)注。若能在緩沖區溢出漏洞被利用前檢測發(fā)現漏洞,則其對信息和系統的安全威脅可以大大降低,本論文即針對緩沖區溢出漏洞的檢測技術(shù)展開(kāi)研究,以提出并構建一種更為便捷有效的發(fā)現漏洞的方法。

論文首先對緩沖區溢出漏洞的研究背景進(jìn)行了介紹,隨后梳理了緩沖區溢出的一些基本理論,包括緩沖區溢出的原理、漏洞形成的原因及分類(lèi)等。在此基礎上,詳細研究了現有的緩沖區溢出漏洞檢測方法。現有的檢測方法主要包括三類(lèi):

靜態(tài)緩沖區溢出漏洞檢測方法、動(dòng)態(tài)緩沖區溢出漏洞檢測方法和動(dòng)靜結合緩沖區溢出漏洞檢測方法。靜態(tài)檢測方法主要依靠靜態(tài)檢測工具對程序源代碼進(jìn)行掃描分析,得出檢測結果,其優(yōu)點(diǎn)是能在威脅生成之前提前發(fā)現漏洞,避免損失;動(dòng)態(tài)檢測方法是在程序運行過(guò)程中所采用的方法,其優(yōu)點(diǎn)是檢測正確率較高,但只能用于攻擊行為發(fā)生后減少損失。因此,本文的研究重點(diǎn)側重于靜態(tài)檢測方法的創(chuàng )新。

鑒于靜態(tài)檢測方法普遍存在較高的誤報率和漏報率,且不同靜態(tài)檢測方法所能檢測到的漏洞的側重點(diǎn)不同,因此本文提出并構建了一種緩沖區溢出漏洞綜合檢測的方法。論文以減少誤報和漏報為目標,將多個(gè)緩沖區溢出漏洞靜態(tài)檢測工具綜合使用,使得這些工具的檢測結果可以互相驗證和互相補充,從而得到更加準確的結果。根據該綜合檢測方法,文章設計并實(shí)現了一個(gè)緩沖區溢出漏洞綜合檢測系統。該系統首先將多個(gè)不同類(lèi)型的檢測工具同時(shí)運行,之后將不同工具的檢測結果進(jìn)行綜合分析,以得到更加準確的檢測結果。針對該方法中較為重要的工具可信度權值計算部分,增加了工具可信度權值訓練模塊,以尋找最優(yōu)權值。

系統測試實(shí)驗結果表明,該方法與單獨的靜態(tài)檢測工具相比,能有效降低緩沖區溢出漏洞檢測的誤報率和漏報率,提高檢測結果的準確度。

本研究得到國家自然科學(xué)基金的資助。

關(guān)鍵詞: 緩沖區溢出漏洞;靜態(tài)檢測;綜合檢測;誤報率;漏報率

ABSTRACT

With the continuous development and extensive application of the Internet and computer technology, people increasingly realize the importance of information and these dependence on computer systems highlight, accompanied by its own inherent vulnerability has become even more evident, the security of information and systems also need to face the unprecedented challenge. The reason for the problems of information and system security threats are varied, including buffer overflow vulnerability because of the widespread and easily use, has become a very common security threats and great danger with its widespread and easily use and causing high attention of academic and practical application areas. If the buffer overflow vulnerability is detected before exploiting , its information and systems security threats can be greatly reduced, so a study in this paper is that a buffer overflow vulnerability detection techniques for to propose and build a more convenient effective method for discovering vulnerabilities.

Firstly, the buffer overflow vulnerability research background is introduced, followed by some sort of buffer overflow basic theory, including the principle of the buffer overflow vulnerability, formation reason, the different sub-categories with the principles and so on. On this basis, a detailed study of the existing buffer overflow detection has been finished. Existing detection methods include three categories:

static buffer overflow vulnerability detection methods, dynamic buffer overflow vulnerability detection methods and combination of static and dynamic buffer overflow vulnerability detection methods. Static detection methods mainly rely on static detection tool to scan and analysis source code to get the final test results, and its advantage is to find vulnerabilities in advance before the threat generated and avoid losses; dynamic testing is the method used by the program is running and its advantage is higher correct detection rates, but can only be used to reduce losses after the attacks occurred. Therefore, this research focuses on innovative static detection methods.

Given that the high prevalence of static detection of false positives and false negatives, and different static detection method can focus on detecting the different vulnerabilities, and therefore this paper constructs a buffer overflow vulnerability comprehensive testing approach. Papers regard reducing false positives and false negatives as the goal, integrated use multiple buffer overflow vulnerabilities of static detection tools, to make the test results of these tools can verify and complement each other with each other to get more accurate results. According to the comprehensive testing methods, the paper designed and implemented a comprehensive buffer overflow vulnerability inspection system. In order to obtain more accurate test results , the system will first detect a plurality of different types of tools run simultaneously and after the detection result of a comprehensive analysis of different tools. In this method, to implement the more important part of weight reliability calculation, credibility weights training module tool has been added to find the optimal weights.

System test results show that compared with the single static detection tool, this method can effectively reduce the rate of false positives and false negative in buffer overflow vulnerability detection and improve the accuracy of test results.

Keywords: buffer overflow vulnerability, static detection, integrated detection, false positives, false negatives

近年來(lái),信息化進(jìn)程的深入和互聯(lián)網(wǎng)技術(shù)的不斷普及應用給社會(huì )發(fā)展注入了極大的動(dòng)力,信息資源的共享也得到了進(jìn)一步的加強。人們在生活中已習慣于使用網(wǎng)絡(luò )進(jìn)行資料搜索、網(wǎng)絡(luò )購物、即時(shí)聊天和尋找服務(wù)等各種活動(dòng),從迅猛發(fā)展的移動(dòng)電商,到用戶(hù)眾多的聊天軟件,信息技術(shù)極大地的方便了人們的生活,利用網(wǎng)絡(luò )獲取所需已成為一種常態(tài)。然而,也正是由于信息化的廣泛應用,使得信息安全問(wèn)題也日益突出。僅 2014 年,國內就有多起重大信息安全事故發(fā)生。2014年 1 月 21 日,國內通用頂級域的根服務(wù)器出現異常,導致大面積的 DNS 解析故障。

3 月 22 日,國內在線(xiàn)旅游著(zhù)名服務(wù)商攜程網(wǎng)被檢查出其安全支付日志存在漏洞,可導致大量的用戶(hù)信息,如用戶(hù)姓名、身份證號、銀行卡類(lèi)別和銀行卡卡號等信息泄露。12 月 2 日,黑客通過(guò)智聯(lián)招聘網(wǎng)站的漏洞獲取了包括用戶(hù)姓名、婚姻狀況、出生日期、戶(hù)籍地址、身份證號、手機號等各種詳細信息的 86 萬(wàn)條求職簡(jiǎn)歷數據。12 月 20 至 12 月 21 日,阿里云遭遇了全球互聯(lián)網(wǎng)史上最大的一次 DDoS 攻擊,且攻擊持續時(shí)間在 14 個(gè)小時(shí)以上。諸如此類(lèi)的事件每年都在不斷發(fā)生。計算機網(wǎng)絡(luò )的開(kāi)放性、互聯(lián)性、共享性以及自身固有的脆弱性、網(wǎng)絡(luò )組成形式的多樣性、終端分布的廣泛性都為信息安全埋下了隱患。再加上系統軟件中的安全漏洞以及所欠缺的嚴格管理,使得信息安全面臨的威脅越來(lái)越多。

在信息安全面臨的威脅中,利用漏洞實(shí)施攻擊已成為一種常見(jiàn)的威脅。Voas 和McGraw 指出,一個(gè)經(jīng)過(guò)嚴格質(zhì)量認證(QA)的系統仍然含有 bug,每千行代碼中大約 5 個(gè)[1]。即代碼越多,bug也越多,可能出現問(wèn)題的代碼也越多。近年來(lái),隨著(zhù)各種軟件的復雜性和規模的不斷增長(cháng),相應的各種安全漏洞也越來(lái)越多,這就給了攻擊者更多的攻擊漏洞的機會(huì )。在這些安全漏洞中,緩沖區溢出漏洞已經(jīng)是最常見(jiàn)的形式之一,其在各類(lèi)操作系統和應用軟件中都普遍存在。

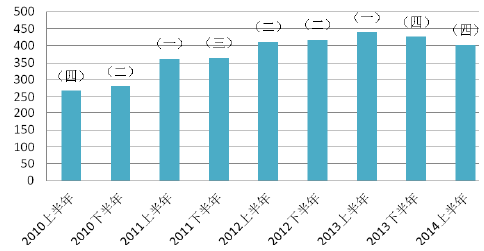

本文對國家信息安全漏洞庫近幾年的漏洞數據以半年為單位進(jìn)行了分類(lèi)統計,國家信息安全漏洞庫將漏洞分為了 26 個(gè)類(lèi)型:緩沖區溢出、SQL 注入、路徑遍歷、跨站腳本、資源管理錯誤、權限許可和訪(fǎng)問(wèn)控制、跨站請求偽造、數字錯誤、授權問(wèn)題、信任管理、配置錯誤、設計錯誤、輸入驗證、信息泄露、代碼注入、加密問(wèn)題、競爭條件、格式化字符串、操作系統命令注入、后置鏈接、環(huán)境條件錯誤、邊界條件錯誤、訪(fǎng)問(wèn)驗證錯誤、資料不足、未知及其他。其中橫軸表示時(shí)間,縱軸表示統計得到的緩沖區溢出漏洞數量,柱狀圖上的標識代表緩沖區溢出漏洞數在 26 個(gè)漏洞類(lèi)型中的數量排名。對數據進(jìn)行分析表明,緩沖區溢出漏洞數一直排在 26 個(gè)類(lèi)型中的前四位,其在總漏洞數中占了很大的比例。由此可知,緩沖區溢出漏洞已成為一種廣泛存在且危害極大的漏洞類(lèi)型。

緩沖區溢出是指當計算機向緩沖區內填充數據位數時(shí)超過(guò)了緩沖區本身的容量,數據會(huì )溢出存儲空間,溢出的數據則會(huì )覆蓋在合法數據上[2]。理想的情況是:

程序檢查數據長(cháng)度并不允許輸入超過(guò)緩沖區長(cháng)度的字符[3]。可是有些程序會(huì )假設數據長(cháng)度總是與所分配的存儲空間相匹配,而不作檢查,從而為緩沖區溢出留下了隱患[4]。操作系統所使用的緩沖區又被稱(chēng)為“堆棧”。在各個(gè)操作進(jìn)程之間,指令會(huì )被臨時(shí)儲存在“堆棧”當中。“堆棧”也會(huì )出現緩沖區溢出[3 ]。若出現的緩沖區溢出被有心者惡意利用,則會(huì )形成緩沖區溢出漏洞。緩沖區溢出漏洞的危害主要在于,攻擊者可以利用其導致程序運行失敗、系統死機或重啟。更為嚴重的是,可以利用它執行非授權指令,甚至可以取得系統的超級特權,進(jìn)行各種非法操作[5]。緩沖區溢出漏洞最初出現時(shí),其并未引起人們的重視。最早有記錄的利用緩沖區漏洞進(jìn)行惡意利用發(fā)生在 1988 年,Morris Worm 利用 fingered 的緩沖區溢出漏洞感染了約 6000 主機(大部分是 Unix 主機),造成了的損失約在$10000000 至$100000000[6]。人們開(kāi)始對其重視起來(lái),特別是在 2000 年以后,緩沖區溢出漏洞對信息安全產(chǎn)生的威脅越來(lái)越大。

2001 年 7 月,CodeRed 蠕蟲(chóng)病毒導致了全球范圍內運行微軟 IIS Web Server的約 30 萬(wàn)臺計算機受到攻擊[7]。2003 年,Slammer 蠕蟲(chóng)利用 SQLserver2000 中的溢出漏洞,造成大量重要的電腦系統最終癱瘓。同年 8 月,“沖擊波”Worm Blaster病毒利用 Windows 遠程過(guò)程調用中的漏洞,導致 1600 萬(wàn)的用戶(hù)被感染[1]。2004 年5 月,“震蕩波”Sasser 病毒利用 Windows 平臺上的 LSASS 漏洞進(jìn)行攻擊,幾乎所有的 Windows 操作系統無(wú)一幸免[7]。2005 年 8 月,利用微軟 MS05-039 漏洞進(jìn)行的蠕蟲(chóng)病毒“狙擊波”爆發(fā),并在短時(shí)間內蔓延到全球。

利用緩沖區溢出漏洞進(jìn)行攻擊的信息安全事件,都對網(wǎng)絡(luò )造成了巨大的破壞,帶來(lái)的經(jīng)濟損失更是無(wú)法估計。鑒于此,人們對緩沖區溢出漏洞進(jìn)行了一系列的研究,取得了一定的成果,但道高一尺,魔高一丈,緩沖區溢出漏洞帶來(lái)的威脅依然無(wú)法完全消除。近年間,攻擊者更是將緩沖區溢出漏洞利用技術(shù)進(jìn)行了改進(jìn),將其與僵尸網(wǎng)絡(luò )等新興技術(shù)進(jìn)行結合,使得信息安全形勢更加嚴峻。緩沖區溢出漏洞之所以層出不窮,是由于其具有較強的隱蔽性,難以被發(fā)現。

其原因主要在于:首先,一般程序員很難發(fā)覺(jué)自己編寫(xiě)的程序中存在緩沖區溢出漏洞,從而疏忽監測;其次,攻擊的隨機性和不可預測性使得防御攻擊變得異常艱難,在沒(méi)有攻擊時(shí),存在漏洞的程序并不會(huì )有什么變化;第三,ShellCode 與執行時(shí)間都很短,在執行中系統不一定報告錯誤,并可能不影響正常程序的運行;第四,攻擊者可以通過(guò)緩沖區溢出改變程序執行流程使 ShellCode 能夠進(jìn)行本來(lái)不被允許或沒(méi)有權限的操作,而防火墻認為其是合法的[5],因此,緩沖區溢出漏洞難以被發(fā)現。緩沖區溢出漏洞最大的危害在于,其可以在無(wú)人為參與的情況下進(jìn)行自動(dòng)傳播,主動(dòng)攻擊,從而造成無(wú)法估量的損失。如果能有效地消除緩沖區溢出的漏洞,則很大一部分的安全威脅將可以得到緩解[8]。

緩沖區溢出漏洞的檢測技術(shù)研究:

2010 年 1 月至 2014 年 6 月緩沖區溢出漏洞分布情況

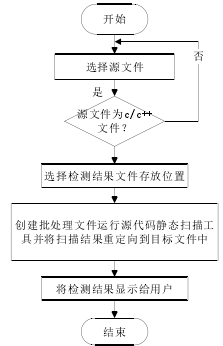

預處理模塊流程

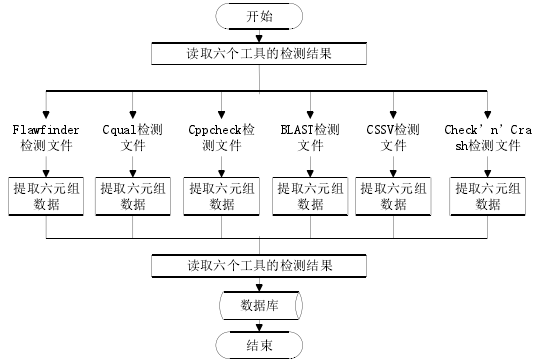

檢測報告格式統一化流程

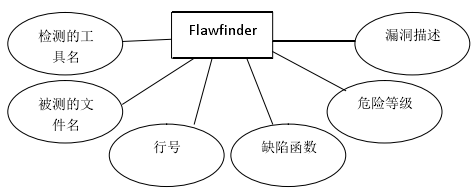

Flawfinder 的 E-R 圖

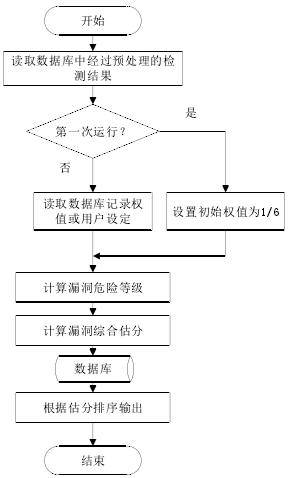

綜合檢測模塊流程

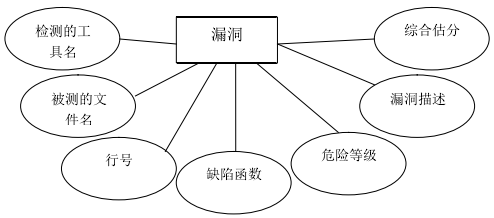

漏洞的 E-R 圖

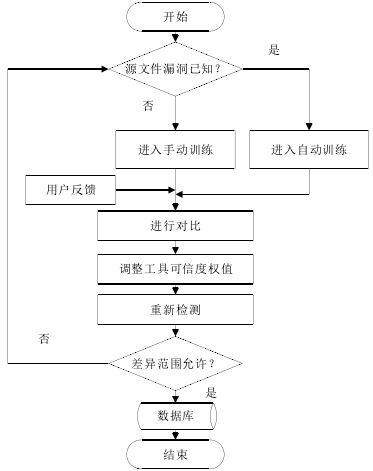

工具可信度權值訓練模塊流程

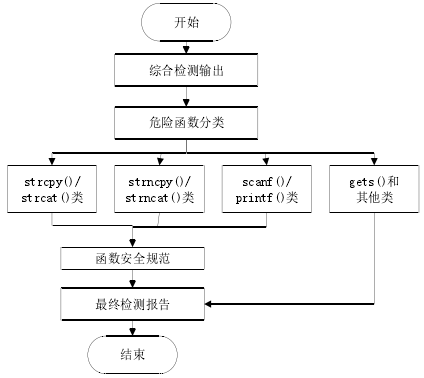

檢測結果優(yōu)化模塊流程

目 錄

1 緒論

1.1 研究背景及意義

1.2 國內外研究現狀

1.2.1 緩沖區溢出漏洞靜態(tài)檢測方法

1.2.2 緩沖區溢出漏洞動(dòng)態(tài)檢測方法

1.2.3 緩沖區溢出漏洞動(dòng)靜結合檢測方法

1.3 論文研究的主要思路和內容框架

2 緩沖區溢出漏洞相關(guān)理論基礎

2.1 進(jìn)程的內存組織形式

2.2 緩沖區溢出原理

2.3 緩沖區溢出類(lèi)別

2.3.1 棧溢出

2.3.2 堆溢出

2.3.3 格式化字符串溢出

2.4 緩沖區溢出漏洞形成原因

2.5 正報率、誤報率和漏報率

2.6 緩沖區溢出漏洞的預防方法

2.7 小結

3 緩沖區溢出漏洞靜態(tài)檢測方法

3.1 基于源代碼的靜態(tài)檢測方法

3.1.1 靜態(tài)分析方法

3.1.2 程序驗證方法

3.2 基于源代碼的靜態(tài)檢測方法的工具

3.3 靜態(tài)檢測方法的整體流程及側重點(diǎn)

3.3.1 靜態(tài)檢測方法的檢測流程

3.3.2 靜態(tài)檢測方法的側重點(diǎn)

3.4 小結

4 緩沖區溢出漏洞綜合檢測系統設計

4.1 綜合檢測方法的整體流程

4.2 預處理模塊設計

4.2.1 檢測工具的選取

4.2.2 檢測報告格式的統一化

4.3 綜合檢測數據模塊設計

4.3.1 漏洞危險等級的統一量化

4.3.2 工具可信度權值的計算

4.3.3 漏洞綜合估分的計算

4.4 工具可信度權值訓練模塊設計

4.5 檢測結果優(yōu)化模塊設計

4.5.1 危險函數及其分類(lèi)

4.5.2 檢測工具誤報原因分析

4.5.3 函數安全規范

4.6 小結

5 緩沖區溢出漏洞綜合檢測系統實(shí)現與測試分析

5.1 預處理模塊實(shí)現

5.1.1 模塊說(shuō)明

5.1.2 模塊實(shí)現

5.1.3 數據庫實(shí)現

5.2 綜合檢測數據模塊實(shí)現

5.2.1 模塊說(shuō)明

5.2.2 模塊實(shí)現

5.2.3 數據庫實(shí)現

5.3 工具可信度權值訓練模塊實(shí)現

5.3.1 模塊說(shuō)明

5.3.2 模塊實(shí)現

5.3.3 數據庫實(shí)現

5.4 檢測結果優(yōu)化模塊實(shí)現

5.4.1 模塊說(shuō)明

5.4.2 模塊實(shí)現

5.4.3 數據庫實(shí)現

5.5 系統測試與分析

5.5.1 測試方案及環(huán)境

5.5.2 測試結果分析

5.6 小結

6 結論與展望

致 謝

參考文獻

附 錄

(如您需要查看本篇畢業(yè)設計全文,請您聯(lián)系客服索取)